Derzeit ist in Zeitungen häufig zu lesen, dass das HomeOffice etwas mit „Künstlicher Intelligenz“ zu tun habe. Dies ist nicht der Fall. „Alternierende Telearbeit“ oder „Mobiles Arbeiten“ sind Organisationsformen von Arbeit. Es sind aber keine Technologien. Dennoch kann es sein, dass ein „Homeworker“ im Rahmen eines Arbeitsablaufes plötzlich im Netz mit einer Software in Berührung kommt, die nicht zum HomeOffice gehört, aber möglicherweise in das HomeOffice von außen eingreifen will. Dies kann eine im Netz frei flottierende Schadenssoftware (Malware) sein, die im heimischen Rechner schädliche Viren hinterlassen will, um den heimischen Rechner von außen zu „kapern“ und fernzusteuern. Dies gehört alles zum großen Kapitel „Security“, also technische Datensicherheit. Zweifellos sollte man, bevor man seinen HomeOffice-Rechner in Gang setzt, Antivirensoftware und Daten-Backup-Möglichkeiten vorbereitet haben.

Ein völlig anderer Vorgang ist es aber, wenn ein Arbeitgeber unzulässiger Weise sogenannte „intelligente“ Software einsetzt, um die Leistungen und das Leistungsprofil der Homeworker zu überwachen, um heimliche Rankings der MitarbeiterInnen gegeneinander zu praktizieren etc. Solche Vorgehensweisen sind in der Regel rechtswidrig und sollten umgehend dem Betriebsrat bzw. dem Personalrat gemeldet werden.

Aus der Perspektive der Technikentwicklung ist zu erkennen, dass sich HomeOffices auch flexibel und für gewisse Zeiten zu wechselnden Call-Center-Einrichtungen zusammenschalten lassen. Wenn beispielsweise eine Firma pro Tag enorm viele Anrufe erhält, die weit über die Belastbarkeit des Telefonservice hinausgeht, könnte eine Software die eingehenden Anrufe so umverteilen, dass in Spitzenzeiten bedarfsorientiert neue Telefonplätze hinzugenommen werden. Die anrufende Person erkennt dabei nicht, dass sie in einem HomeOffice gelandet ist. Sie denkt, sie sei in der Firma, da sie ja die Firmennummer gewählt habe. Zur Steuerung eines solchen virtuellen „atmenden“ Call Centers könnte Software genutzt werden, die Laien womöglich als „Künstliche Intelligenz“ bezeichnen. Es ist aber nur eine gut gemachte mathematische Techniklösung. Mit „Intelligenz“ hat dies nichts zu tun. Mit dem Vorhaben eines solchen „atmenden“ Call Centers muss vor dessen Einführung bzw. Aktivierung die Beschäftigtenvertretung befasst worden sein. Hier greift die Mitbestimmung.

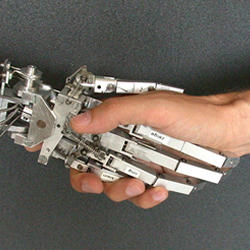

Am Horizont ist zu erkennen, dass für die Organisation der Arbeitsabläufe und für die Steuerung der Arbeitsprozesse auch neue Typen von Software in Nutzung kommen werden. Diese neue Software ist eine besonders mathematisch qualifizierte Art, die von ihren EntwicklerInnen fälschlicherweise als „denkend“ oder „lernend“ bezeichnet werden. Diese Software ist aber nur Mathematik. Ihre Besonderheit liegt darin, dass sie Datenverarbeitung mit Entscheidungsprozessen kombiniert. Sie kann anstelle des Menschen rechtsverbindliche Entscheidungen treffen. Das Forum Soziale Technikgestaltung hat als Unterstützung für Betriebs- und Personalräte das Projekt „Der mitbestimmte Algorithmus“ gestartet. Mit klaren Zulassungskriterien soll erreicht werden, dass solche Systeme zwar in vereinbarter Form Entscheidungen über Sachen (Material, Energie etc.) nicht aber über Menschen treffen können. Das FSt will die Demokratisierung solcher „algorithmischer Entscheidungssysteme“.

Lesetipp: Welf Schröter: Der mitbestimmte Algorithmus. Arbeitsweltliche Kriterien zur sozialen Gestaltung von Algorithmen und algorithmischen Entscheidungssystemen. In: Welf Schröter (Hg.): Der mitbestimmte Algorithmus. Gestaltungskompetenz für den Wandel der Arbeit. Oktober 2019, S. 101–150. ISBN 978-3-89376-181-4.